|

최근 금융회사들이 “알고 있지만, 딱히 효율적 방법이 없어 이러지도 저러지도 못하는 보안 이슈” 중 하나가 ‘SSL/TLS(Secure Sockets Layer/Transport Layer Security)’ 취약점이다.

‘SSL/TLS’는 데이터를 전송하는 동안 암호화를 설정, 데이터를 안전하게 전송하는 프로토콜을 말한다.

거의 모든 금융회사가 클라이언트와 서버간 통신에 이 SSL/TLS 프로토콜을 적용, 운용중이다.

그러나, 10여년 전부터 ‘SSL/TLS’에 보안 취약점이 발견되기 시작했다.

| - SSL/TLS 보안 취약점 주요 유형 - |

|

◆푸들(POODLE, Padding Oracle On Downgraded Legacy Encryption) = ‘푸들’은 SSL 3.0 버전에서 발견된 취약점으로, 공격자가 암호화된 통신을 해독할 수 있는 ‘패딩 오라클 공격’을 감행한다.

이 취약점은 SSL 3.0 버전을 사용하는 서버와 클라이언트 간의 연결을 강제로 낮추는 공격을 통해 악용될 수 있다.

◆비스트(BEAST, Browser Exploit Against SSL/TLS) = ‘비스트’는 과거 버전의 SSL/TLS에서 발견된 취약점으로, 공격자가 암호화된 쿠키를 해독해 세션 정보를 탈취할 수 있다.

이 취약점은 브라우저를 대상으로 하며, TLS 1.0 및 SSL 3.0 버전에서 작동한다.

◆허트브리드(Heartbleed) = ‘허트브리드’는 오픈(Open) SSL 라이브러리에서 발견된 심각한 취약점으로, 공격자가 서버의 메모리를 읽을 수 있게 한다.

이 취약점은 암호 키, 사용자 데이터 및 기타 중요 정보를 노출시킬 수 있으며, 악용될 경우 치명적인 결과를 초래할 수 있다.

◆크라임(CRIME, Compression Ratio Info-leak Made Easy) = ‘크라임’은 SSL/TLS의 압축 기능을 악용해 공격자가 암호화된 통신에서 쿠키와 같은 중요한 정보를 탈취할 수 있게 한다.

이 취약점은 TLS의 압축 기능을 이용한 공격으로서, 공격자가 압축률을 확인해 정보를 유출시킬 수 있다.

|

이 밖에도 Bruce Schneier, DROWN, Logjam, Bleichenbacher 등 보안 취약점이 지속 증가하는 추세다.

물론, 통신 암호화 버전을 모두 업데이트 하면 문제점을 해소할 수 있지만, 현실적으로 암호화 버전 업데이트 마다 서비스를 수정·운영하는 것은 어렵다.

| |

|

|

| ▲ (출처 : 에잇바이트 제공) |

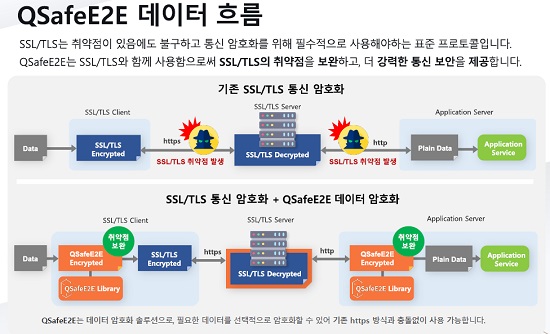

◆에잇바이트, ‘큐세이프 E2E’…‘타원곡선암호 +격자암호’ 하이브리드 결합 = 국내 데이터 보안솔루션 업체 에잇바이트(대표 김덕상 www.8byte.co.kr)가 개발한 ‘큐세이프(QSafe) E2E’는, 인터넷 구간에서 통신 데이터 유출을 방지하기 위한 암호화 솔루션이다.

| |

|

|

| ▲ (출처 : 에잇바이트 제공) |

이 솔루션의 가장 큰 레거시 키교환 알고리즘 ‘타원곡선암호’와 양자컴퓨팅 환경에서도 안전한 ‘격자암호’를 하이브리드 방식으로 결합시킨 데이터 암호화 솔루션이다.

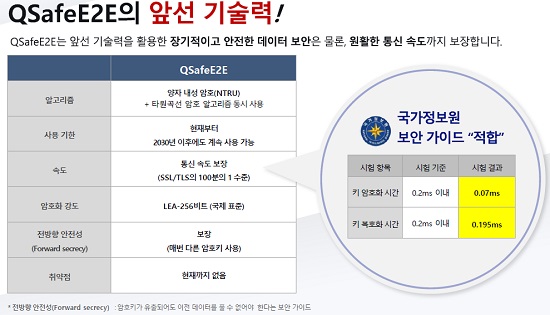

‘큐세이프 E2E’는 암호화를 위한 대칭키 암호 키 길이를 256bits로 확장해 키교환 뿐만 아니라 암호화 자체에서도 안전성을 높인 점이 특징이다.

| |

|

|

| ▲ (출처 : 에잇바이트 제공) |

또 기존 SSL/TLS가 세션 단위로 암호화를 함에 반해, ‘큐세이프 E2E’는 세션 내 모든 거래에 대해 서로 다른 암호키를 사용해 ‘전방향 안전성(Forward secrecy)’을 추구한 점이 강점이라고 할 수 있다.

금융회사가 ‘큐세이프 E2E’를 적용하면, J2EE의 암복호화 필터(Filter) 기능도 제공받아, 서버 어플리케이션의 개발량을 최대한 줄일 수 있도록 한 점도 장점이다.

| |

|

|

| ▲ (출처 : 에잇바이트 제공) |

김덕상 에잇바이트 대표는 “국가정보원 보안가이드 상의 암복호화 시간(0.2밀리초이내)에 충족되는 속도를 보장하고 있으며, 실제 애플리케이션 상에서의 성능 테스트에서도 8KB데이터 송수신 기준 최소 0.002초, 평균 0.003초, 최대 0.054초의 자체 테스트 결과도 갖고 있다”고 전했다.

| |

|

|

| ▲ (출처 : 에잇바이트 제공) |

이어 김 대표는 “국내 유명 금융사의 SSL/TLS 사용 환경을 보면 대부분의 경우 취약점이 이미 노출된 하위버전을 사용하고 있는 현실에서, 에잇바이트의 데이터 암호화 솔루션이 개인정보/금융정보 유출을 방지하는 중요한 역할을 할 수 있을 것으로 확신한다”고 강조했다.

현재 에잇바이트 ‘큐세이프 E2E’는 SGI서울보증보험, 저축은행중앙회, KB신용정보 등 24개 금융회사 등에서 채택, SSL/TLS 보안 강화에 활용 중이다.

<김동기 기자>kdk@bikorea.net < 저작권자 © BI KOREA 무단전재 및 재배포금지 > |