|

대통령직 인수위, “신보안체계 구축에 제로 트러스트 도입” 발표

정부의 망분리 완화 정책이 제대로 실효를 발휘하기 위해서는 범정부 차원의 ‘제로 트러스트’ 정책을 명문화하는 것이 필요하다는 주장이 제기됐다.

앞서 지난 4월 15일, 금융위원회(위원장 고승범)는 ‘금융분야 클라우드 및 망분리 규제 개선’ 발표를 통해, 개발 및 테스트 분야에 대한 망분리 규제를 예외적용 할 것이라고 발표한 바 있다.

그 후속조치로 금융위는 전자금융감독규정 개정을 추진함과 동시에, 오는 5월 9일부터 7월 31일까지 유권해석반(금융위, 금감원, 금보원, 금융협회로 구성)을 운영할 것이라고 밝혔다.

4일, 금융보안 정책을 연구하는 익명의 관계자는 “제로 트러스트 정책을 당장 모든 업무에 적용하는 것은 무리”라며 “미국 대통령령에서 제로트러스트를 국가 사이버 보안정책의 근간으로 발표한 것처럼, 현재 금융위가 검토한 개발 및 테스트 망분리 완화에 제로트러스트 의무화를 명문화하고, 이를 금융업무 전반에 확대하도록 유도하는 것이 적절하다”고 강조했다.

| |

|

|

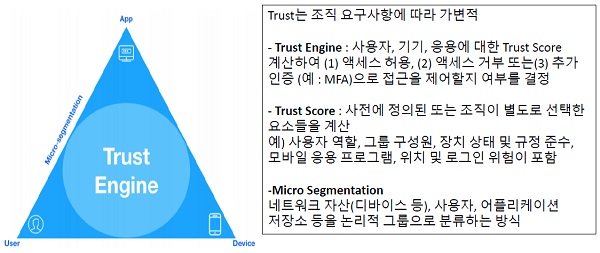

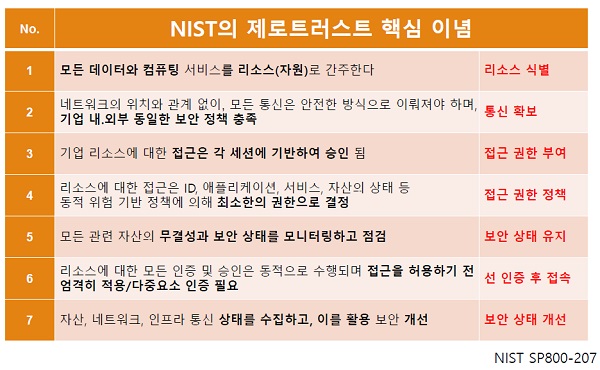

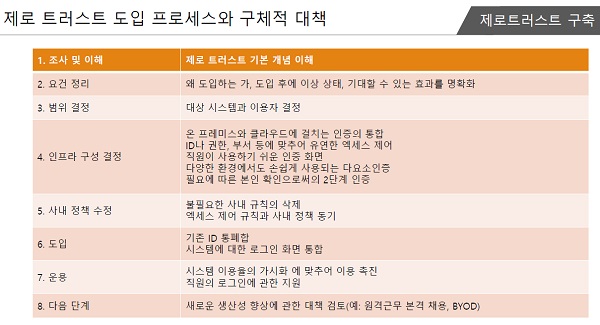

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

2021년 5월 12일 미국 바이든 정부가 발표한 사이버보안 대통령령에 따르면, 제3절 ‘연방 정부의 사이버 보안의 현대화’, 제4절 ‘소프트웨어 공급망 시큐리티 강화’에 제로 트러스트 명문화에 대한 근간을 마련했다.

현재 미국 ‘연방 정부 사이버 보안 체계 현대화’에 따르면, ▲각 기관의 미 분류 데이터의 종류와 민감도 평가 ▲미사용 및 이동 중인 데이터에 대한 다요소인증 및 암호화 채택 ▲시큐리티 메스트 프랙티스(Best Practice) 채용, 제로 트러스트 아키텍처(Zero Trust Architecture) 도입 ▲클라우드 서비스로 이행 체계를 마련했다.

미국 바이든 행정부는 여기서 더 나아가, 수많은 애플리케이션에 제로 트러스트 정책을 적용하기 위해, SW 회사들이 구매자들에게 ‘각 제품의 소프트웨어 부품표(SBOM: Software Bill of Materials)를 제공’하도록 SW 공급망 보안 강화를 추진 중이다.

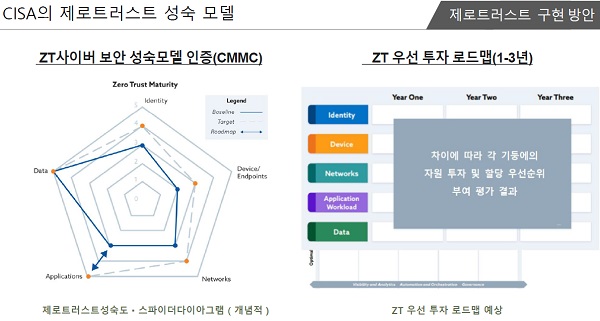

구체적으로 미국 행정부는 지난 1월 26일, ‘제로트러스트 사이버시큐리티 원칙 이행(Moving the U.S. Government Toward Zero Trust Cybersecurity Principles)’ 세부내용을 마련해, ▲‘ZT 제로 트러스트’ 시큐리티 모델로 이행시키는 전략 2년 이내에 수립 ▲제로 트러스트 전략을 2024 년도 말까지 특정 시 큐리티 기준과 목표를 달성 명령 ▲CISA가 개발한 제로 트로스트 성숙도 모델에 의한 5개의 핵심분야, 3개 주제로 구성 ▲“정부기관의 최고데이터책임자(CDO는 120일 이내직 내의 기밀 전자문서의 가분류를 해야 한다” ▲각 부·청은 60일 이내, 관련된 내용을 기초로 2022년부터 24년까지의 실시계획을 OMB와 CISA에 제출해 OMB의 동의 획득 및 예산 제출 등을 명령했다.

국내에서도, 제로 트러스트 명문화에 대한 근거가 마련되기 시작했다.

지난 2021년 고승범 금융위원장은 “사이버 보안에 제로 트러스트 개념을 도입…”하겠다는 입장 내놓은 바 있다.

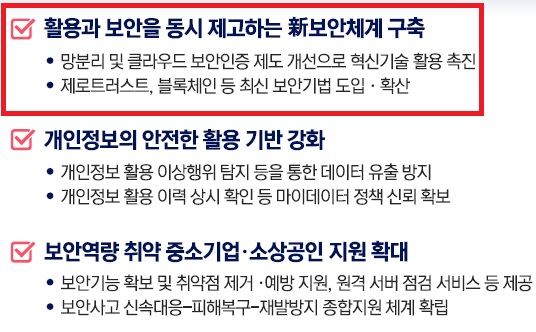

이를 반영하듯 지난 2일, 대통령직 인수위원회 고진 디지털플랫폼 정부 TF 팀장은 디지털 플랫폼 정부 핵심 과제 발표에서 “신보안체계 구축에 제로 트러스트, 블록체인 등 최신 보안기법, 확산”을 강조하고 나섰다.

| |

|

|

| ▲ (출처 : 지난 2일, 대통령직 인수위원회 고진 디지털플랫폼 정부 TF 팀장이 발표 내용 일부 캡처) |

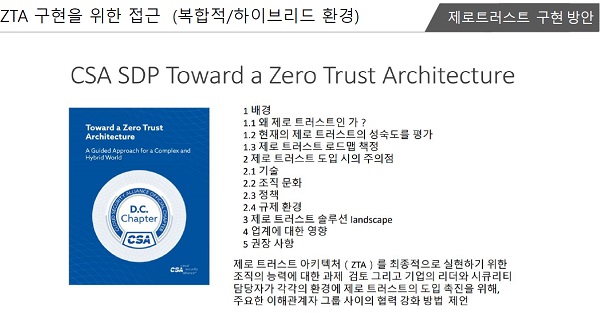

익명의 관계자는 “정책 입안 담당자들은, 개발 및 테스트 단계부터 제로 트로스트 명문화하고, 금융회사 등 기업은제로 트러스트 아키텍처 구현을 위한 복합적·하이브리적 환경을 고려해 구현 방안을 실천해 나가야 할 것”이라고 강조했다.

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

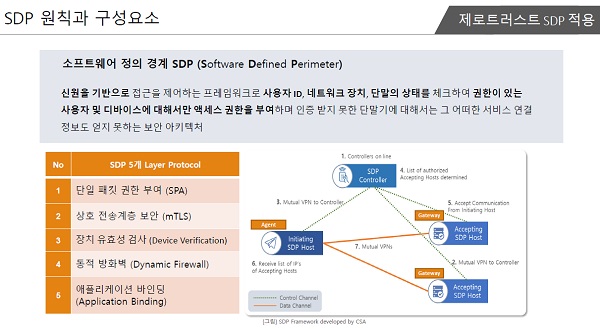

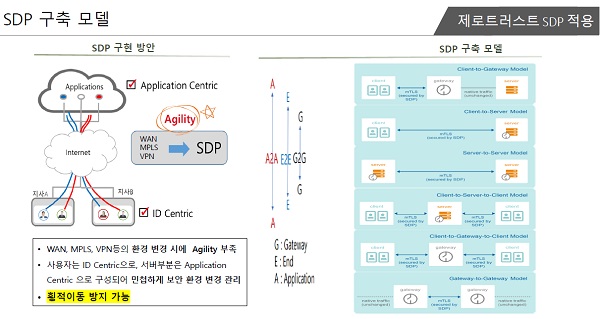

이 관계자는 덧붙여, 현재는 SDP(Software Defined Perimeter, 소프트웨어 정의 경계) 방식이 제로 트러스트 구현의 핵심이 될 것이라고 덧붙였다.

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

SDP는 미국 국방성 GIG프로젝트(Global Information Grid, 모델명: 블랙코어-Black Core)를 모델링해 미국 CSA(Cloud Security Alliance)에서 상용화를 추진한 보안 프레임워크로 설명이 가능하다.

즉 SDP는 기존 보안 프로토콜의 취약성이 ‘커넥션 지향 프로토콜(Connection-oriented protocol)에 있다는 점에 착안, 개선된 네트워크 방식을 지원한다.

| |

|

|

| ▲ (출처 : 지난 4월 15일 국회의원회간 제1소회의실에서 열린 제19회 해킹보안 세미나에서 박완성 금융정보시스템연구회 회장의 발표 내용 일부 발췌) |

VPN 소프트웨어 취약점을 이용한 연방기관 해킹 조사(2021년 4월), 원자력연구원·대우조선·한국항공우주연구원(KAI) 등 VPN 취약점 이용 외부공격(2021년 5월), 로그4J 사건 등 VPN 이용에 대한 불안감 확산의 대안으로 제로 트러스트-SDP가 대안이 될 수 있을지 업계 움직임이 빨라지고 있다.

<김동기 기자>kdk@bikorea.net < 저작권자 © BI KOREA 무단전재 및 재배포금지 > |